Alle faller for denne skremmende effektive Gmail-svindelen

Her er hva du trenger å vite.

Denne artikkelen ble opprinnelig publisert på Formue.

Sikkerhetsforskere har identifisert en "svært effektiv" phishing-svindel som har lurt Google Gmail-kunder til å røpe innloggingsinformasjon. Opplegget, som har fått stadig større popularitet de siste månedene, og som angivelig har truffet andre e-posttjenester, innebærer et smart triks som kan være vanskelig å oppdage.

Forskere ved WordFence, et team som lager et populært sikkerhetsverktøy for bloggsiden WordPress, advarte om angrepet i et nylig blogginnlegg, og bemerket at det har "hatt stor innvirkning, selv på erfarne tekniske brukere." (Se disse menneskene, hvis kontoervarmålrettet.)

Slik fungerer svindelen. Angriperen, vanligvis forkledd som en pålitelig kontakt, sender en boobytrapped e-post til et potensielt offer. Påsatt e-postmeldingen ser det ut til å være et vanlig vedlegg, sier et PDF-dokument. Ingenting tilsynelatende utenom det vanlige.

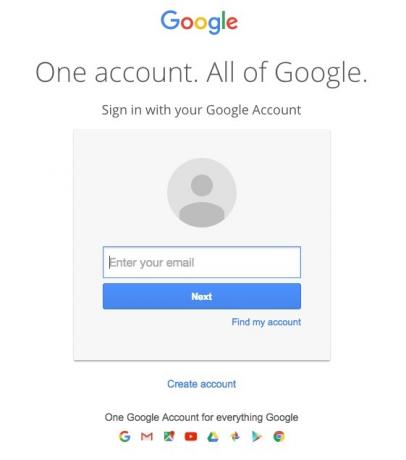

Men vedlegget er faktisk et innebygd bilde som er laget for å se ut som en PDF. I stedet for å avsløre en forhåndsvisning av dokumentet når du klikker, kobler det innebygde bildet ut til en falsk innloggingsside for Google. Og det er her svindelen blir veldig slu.

Dette er det nærmeste jeg noen gang har kommet for å falle etter et phishing-angrep i Gmail. Hvis det ikke hadde vært for min høye-DPI-skjerm som gjorde bildet uklar... pic.twitter.com/MizEWYksBh

- Tom Scott (@tomscott) 23. desember 2016

Alt om denne påloggingssiden ser autentisk ut: Google-logoen, felt for brukernavn og passord, kodelinjen (“En konto. Hele Google. ”). Siden alt er indikert, er siden en faksimile av den virkelige tingen. Bortsett fra en ledetråd: nettleserens adressefelt.

Selv der kan det være lett å gå glipp av køen. Teksten inkluderer fremdeles " https://accounts.google.com,” en URL som virker legitim. Det er imidlertid et problem; den URL-en er foran med prefikset "data: text / html."

Faktisk er teksten i adressefeltet det som kalles "data URI", ikke en URL. En data-URI legger inn en fil, mens en URL identifiserer en sides beliggenhet på nettet. Hvis du skulle zoome ut på adressefeltet, ville du finne en lang streng med tegn, et skript som serverer en fil designet for å se ut som en Gmail-påloggingsside. Dette er fellen.

Så snart en person oppgir brukernavnet og passordet sitt i feltene, fanger angriperne informasjonen. For å gjøre vondt verre, når de først får tilgang til en persons innboks, koble de umiddelbart om den kompromitterte kontoen og forbereder seg på å starte sitt neste bombardement. De finner tidligere e-poster og vedlegg, lager versjoner med boobytrapped-bilder, trommer opp troverdige emnelinjer og målretter deretter personens kontakter.

Og slik fortsetter den onde syklusen med kapring.

Google Chrome-brukere kan beskytte seg ved å sjekke adressefeltet og sørge for at et grønt låsesymbol vises før de legger inn deres personlige informasjon på et nettsted. Siden det er kjent at svindlere oppretter HTTPS-beskyttede phishing-nettsteder, som også viser en grønn lås, er det det er også viktig å sørge for at dette vises sammen med en riktig, tiltenkt URL - uten noe morsomt selskap før den.

I tillegg bør folk legge til totrinnsgodkjenning, et ekstra lag med sikkerhet som kan bidra til å forhindre overtakelse av kontoer. Eksperter anbefaler å bruke en dedikert sikkerhetstoken også.

En talsperson fra Google erkjente svindelen i en e-post og rettet Formue til en uttalelse:

Vi er klar over dette problemet og fortsetter å styrke forsvaret vårt mot det. Vi hjelper til med å beskytte brukere mot phishing-angrep på en rekke måter, inkludert: maskinlæring basert deteksjon av phishing-meldinger, Advarsler om sikker nettlesing som varsler brukere om farlige koblinger i e-post og nettlesere, forhindrer mistenkelige kontopålogginger, og mer. Brukere kan også aktivere totrinnsverifisering for ytterligere kontobeskyttelse.

Vær på utkikk.